Комплексная защита информации с помощью программных продуктов CyberSoft. Практика использования наших продуктов в роли DLP

-

Цель данной статьи - показать, как обеспечить комплексную защиту информацию программными продуктами CyberSoft, предотвратив также и ее утечки. В статье будет показано, как можно использовать программные продукты Киберсейф Межсетевой экран и CyberSafe Top Secret как DLP, то есть как систему предотвращения утечек данных.

- Разграничение доступа сотрудников к важной информации

- Автоматический мониторинг нежелательных действий сотрудников

- Управление запуском приложений

- Контроль информации в облачных хранилищах

- Защита информации от кражи при потере ноутбуков и флешек

- Полноценный брандмауэр, позволяющий эффективно разграничивать сетевые ресурсы.

- Полноценная система шифрования, позволяющая шифровать файлы и папки, электронную почту, разделы жесткого диска, создавать виртуальные крипто-контейнеры и т.д. При этом возможно шифрование различными алгоритмами, в том числе и ГОСТ (при установке сертифицированного крипто-провайдера Крипто-Про).

- Бессрочная лицензия с бессрочной технической поддержкой. Платить нужно только один раз.

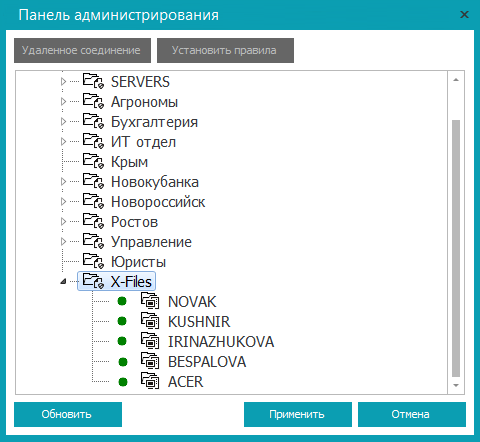

Предистория В нашу компанию обратился клиент, которому нужно было не только зашифровать данные, но и предотвратить их утечку через Интернет и сменные USB-носители (компьютеры не оборудованы дисководами CD/DVD). В его сети насчитывалось чуть более 50 ПК, на пяти из которых сотрудники предприятия работали с секретными документами, которые не должны выйти за пределы предприятия. Секретные файлы хранятся в общей папке на одном из компьютеров, доступ к Интернету - одноточечный, через программный машрутизатор, построенный на базе Windows Server 2008. Предотвращение доступа к Интернету Для ограничения доступа к Интернету мы решили использовать наш программный продукт Киберсейф Межсетевой экран. При этом нам нужно не просто ограничить доступ определенной группы ПК к Интернету, но и запретить им взаимодействовать с другими компьютерами локальной сети, чтобы файлы не могли быть переданы на другой компьютер, где есть доступ к Сети. Вкратце это делается так: компьютеры выделяются в отдельную группу, которой закрывается доступ к Интернету и к остальным компьютерам локальной сети (рис. 1). Подробно этот процесс описан в статье "Разграничение информационных систем при защите персональных данных".

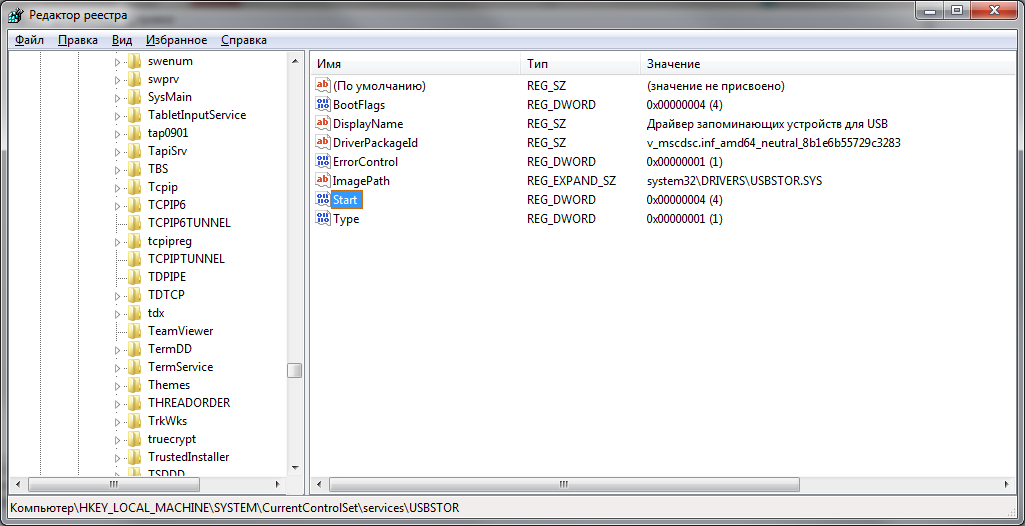

Рис. 1. Компьютеры выделены в разные группы Предотвращение утечки данных через USB-носители Как можно предотвратить утечку данных через USB-носители? Первое, что приходит в голову - отключить USB в BIOS и поставить на BIOS пароль. Но у этого способа огромные недостатки. Самый большой из них, что если отключить поддержку USB (опции USB Controller или Legacy USB Support), то будут отключены не только USB-носители, но и другие USB-устройства тоже работать не будут. Одно дело, если пользователи работают за ноутбуками, другое дело, если ПК стационарные - мыши и клавиатуры подключаются, как правило, по USB. Второй недостаток, не менее важный, опытный пользователь может выполнить сброс настроек BIOS (или извлечь батарейку или с помощью специального джампера на материнской плате), включить USB и скопировать важные документы. Какого либо способа уведомления или мониторинга сброса пароля BIOS не предусмотрено и утечка информации может быть выявлена слишком поздно. Можно опечатывать, конечно, компьютеры, ставить дополнительные замки, но хочется решить проблему более элегантно. Второй способ - это блокировка с помощью реестра. Этот способ мне больше нравится. Достаточно в разделе реестра HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ USBSTOR для параметра Start установить значение 4. Если вновь понадобится включить поддержку USB-носителей, нужно установить значение 3.

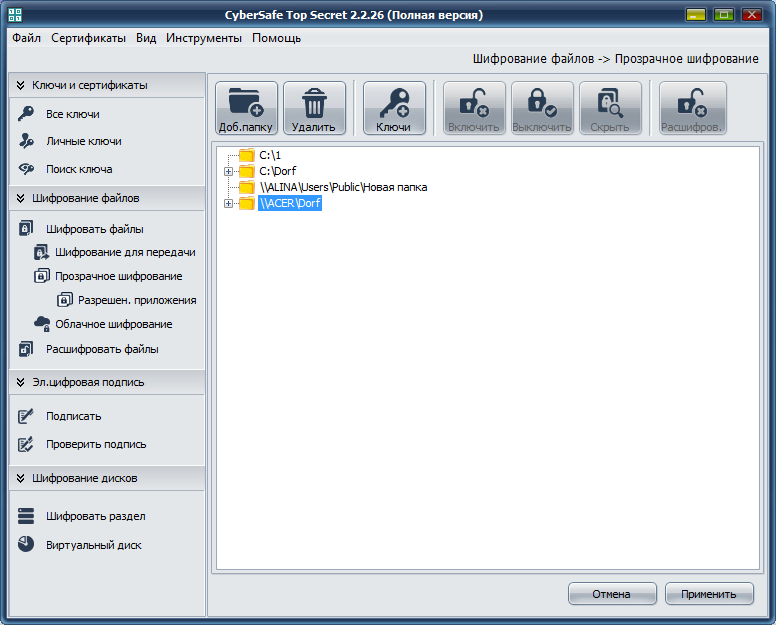

Рис. 2. Поддержка USB-носителей выключена Все достаточно просто. При этом мы не отключаем USB-контроллер полностью, а только поддержку USB-носителей. А поскольку у обычных пользователей (не администраторов) нет права редактировать реестр, то включить поддержку USB они не смогут. Во всяком случае, это не так просто, как сбросить настройки BIOS. Да и при желании можно настроить аудит изменений реестра - даже если у пользователя каким-то образом получится изменить реестр, администратор узнает об этом. Есть и другие способы запрета доступа к USB-носителям, например, использование Microsoft Fix It 50061 (http://support.microsoft.com/kb/823732/ru), но на наш взгляд, способ запрета доступа к флешкам через реестр является оптимальным, к тому же не требует установки дополнительного ПО. Утечка посредством печати Заказчик забыл упомянуть, что утечка информации возможна и посредством печати. Данная утечка ликвидируется достаточно просто - нужно отключить службу печати Windows на компьютерах, которые работают с секретной информацией. Опять-таки, у обычного пользователя нет прав управления службами, поэтому включить ее не представляется возможным. Шифрование данных Итак, мы ограничили нашей группе компьютеров доступ к Интернету и запретили использование USB-носителей. Часть поставленной задачи выполнена - мы закрыли возможные пути утечки данных. Осталось только зашифровать данные. Напомню, что наши секретные данные находятся в общей папке на одном из тех пяти ПК, пользователи которых работают с ними. Перед шифрованием данных на всякий случай мы рекомендуем сделать их резервную копию - на случай, если вы что-то сделаете неправильно. Когда вы убедитесь, что все правильно, резервную копию можно будет удалить (чтобы секретные данные не хранились в незашифрованном виде). На каждом из компьютеров нужно установить программу CyberSafe Top Secret (http://cybersafesoft.com/rus/products/topsecret/). Далее общую папку, в которой уже находятся документы, нужно добавить в список в разделе Прозрачное шифрование (рис. 3).

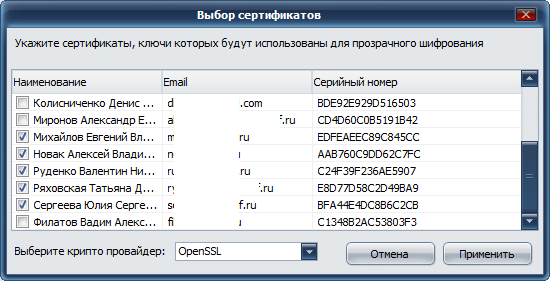

Рис. 3. Добавлена общая папка \\ACER\Dorf После этого нужно нажать кнопку Применить. Появится запрос на добавления ключей шифрования. Нажмите кнопку Да, после чего нужно выбрать ключи тех пользователей, которые будут работать с зашифрованными данными (рис. 4).

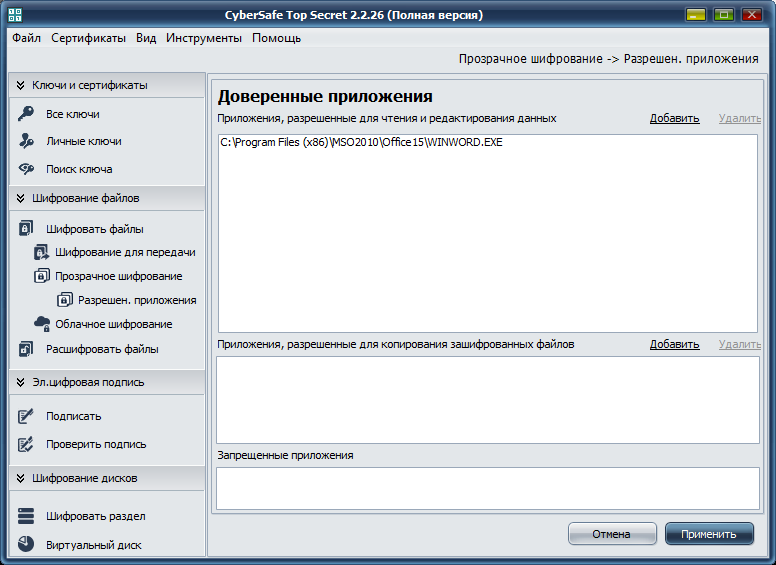

Рис. 4. Выбор ключей шифрования После нажатия кнопки Применить появится еще один запрос - на добавление ключа администратора. Без ключа администратора нельзя вносить изменения в папку. Ответ на этот вопрос зависит от политики безопасности заказчика. Обычно просто нужно нажать Да. Далее нужно выбрать добавленную папку в списке и нажать кнопку Включить. После этого работа с данной папкой будет осуществляться, как обычно, просто файлы внутри нее будут зашифрованы. Но это еще не все. Для дополнительной защиты данных в программе CyberSafe Top Secret используется система разрешенных приложений. Перейдите в раздел Прозрачное шифрование, Разрешенные приложения и установите приложения, которым разрешен доступ к зашифрованным данным.

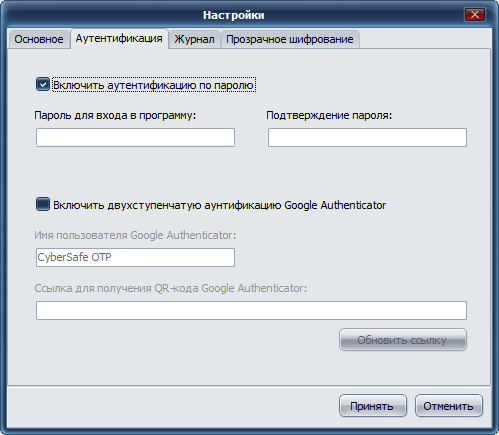

Рис. 5. Приложения, которым разрешен доступ к зашифрованным данным Видно, что мы разрешили доступ только приложению MS Word. Остальным приложениям работать с данными запрещено. Доступ к самой программе CyberSafe Top Secret также можно ограничить - либо по паролю, либо использовать двухфакторную авторизацию. Для этого в настройках программы нужно или задать пароль, или настроить двухфакторную авторизацию (рис. 6).

Рис. 6. Ограничение доступа к CyberSafe Top Secret Поставленная цель достигнута - данные зашифрованы и устранены возможные каналы их утечки. Чтобы статья была более полезная и информативная сравним возможности полученной системы с популярной DLP-системой InfoWatch Endpoint Security. Сравнение с InfoWatch Endpoint Security В этой статье мы создали "самодельную" DLP-систему. Сравним ее с популярным программным продуктом InfoWatch Endpoint Security, основными функциями которого являются: